LTE対応のWifiルーター NEC Aterm HT100LNで激安インターネット環境を試す | ライタス株式会社

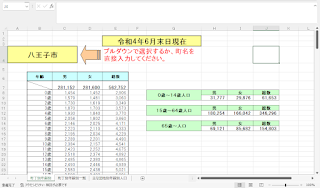

代表の箕谷です。 「とある事情により、インターネットを引いていないお宅で、とにかく遅くてもいいからインターネットが使いたい。しかもとにかく安く。」 というお題を頂戴しましたので、それに対するアンサーを考えてみました。 インターネット接続の手法を検討する インターネットに接続する方法としては、基本的にはフレッツを契約するか、CATVなどのインターネット提供会社との契約をして、工事を行うという選択肢になりますが、最近はSIMフリー化が進み、またMVNOやeSIMの登場により、携帯電話網がより身近に、より安くに導入することができるようになったので、この辺の調査がてら、どのような選択肢があるのかを検討しました。 とにかく遅くてもよいという要件は、IoT向けSIMが適用できそうです 神プラン 298円(税込み 328円)を選択しました。 SIMが使えるWifiルーターを探す SIMを使ってYAMAHA RTXシリーズのWAN側を提供する事例があったのを思い出したので、これにWifi APを付けるという手を最初考えていましたが、どう考えてもRTXシリーズは高くなりすぎるので、却下しました。 https://network.yamaha.com/setting/router_firewall/internet/internet_connect/mobile 翻って、SIMが使えるルーターを探してみることにすると、IO-DATAとNEC、もう1社提供していることが分かったので、比較してみることにしました。 結果、NEC Aterm HT100LNを使ってみることにしました。 設定と速度計測 まずは、定番の開封の儀です。 ロケットモバイルからは、申込から1日でSIMが届きました。 Aterm HL100LN の外装はこんな感じ。 内容物はこんな感じ。 ちゃんとnano SIMの刺さるところがあります。 説明書に書いてある通り、SIMの欠けている方を奥側に、金属側を基盤側に向いていることを確認して、挿入します。 ノートPCから、Wifi経由でルーターの管理画面を開くと、初回ウィザードとして、管理パスワードを設定を促されるので登録します。 その後、SIMカードを検知したのか、APNの接続先設定が表示されました。 今回は、ロケットモバイルなので、リストに存在していません。 よって、手動設定